未認証でメモリが漏れるMongoDBの脆弱性は圧縮設定の見直しで対応できるようです。87000台以上のサーバーが影響を受けるため自身の環境が対象か確認してみるのが良いでしょう。#MongoDB #セキュリティ

動画でサクッと!このブログ記事の解説

このブログ記事を動画で分かりやすく解説しています。

テキストを読む時間がない方も、映像で要点をサッと掴めます。ぜひご覧ください!

この動画が役に立ったと感じたら、AIニュースを毎日お届けしているYouTubeチャンネル「AIクリエーターの道」をぜひフォローしてください。

チャンネル登録はこちら:

https://www.youtube.com/@AIDoshi

JonとLilaが独自の視点で語る対話形式の英語版はこちら 👉 [Read the dialogue in English]

MongoDBの高深刻度脆弱性「MongoBleed」:メモリリークの仕組みと対策

👋 技術者の皆さん、MongoDBを使っているなら今すぐ確認を! 高深刻度の脆弱性「MongoBleed」が悪用され、未初期化メモリが漏洩するリスクが現実化しています。この記事では、 CVE-2025-14847 の技術的詳細を深掘りし、脆弱性のメカニズムからパッチ適用までのステップを正確に解説します。

開発者やシステム管理者の皆さん、日常的にMongoDBを扱っている中で、セキュリティの穴がどれほど深刻な影響を及ぼすかを実感したことはありますか? 今回明らかになったMongoBleedは、zlib圧縮機能の欠陥により、攻撃者がリモートから未認証でメモリ内容を抽出可能。これにより、機密データが漏洩する恐れがあり、迅速な対応が求められます。この記事を通じて、技術的な洞察を得て、自身の環境を守る手立てを学びましょう。(約350文字)

🔰 記事レベル:⚙️ 技術者向け(Technical)

🎯 こんな人におすすめ:バックエンド開発者、データベース管理者、セキュリティエンジニア。MongoDBの内部動作に興味があり、脆弱性の仕組みを深く理解したい人。

要点まとめ

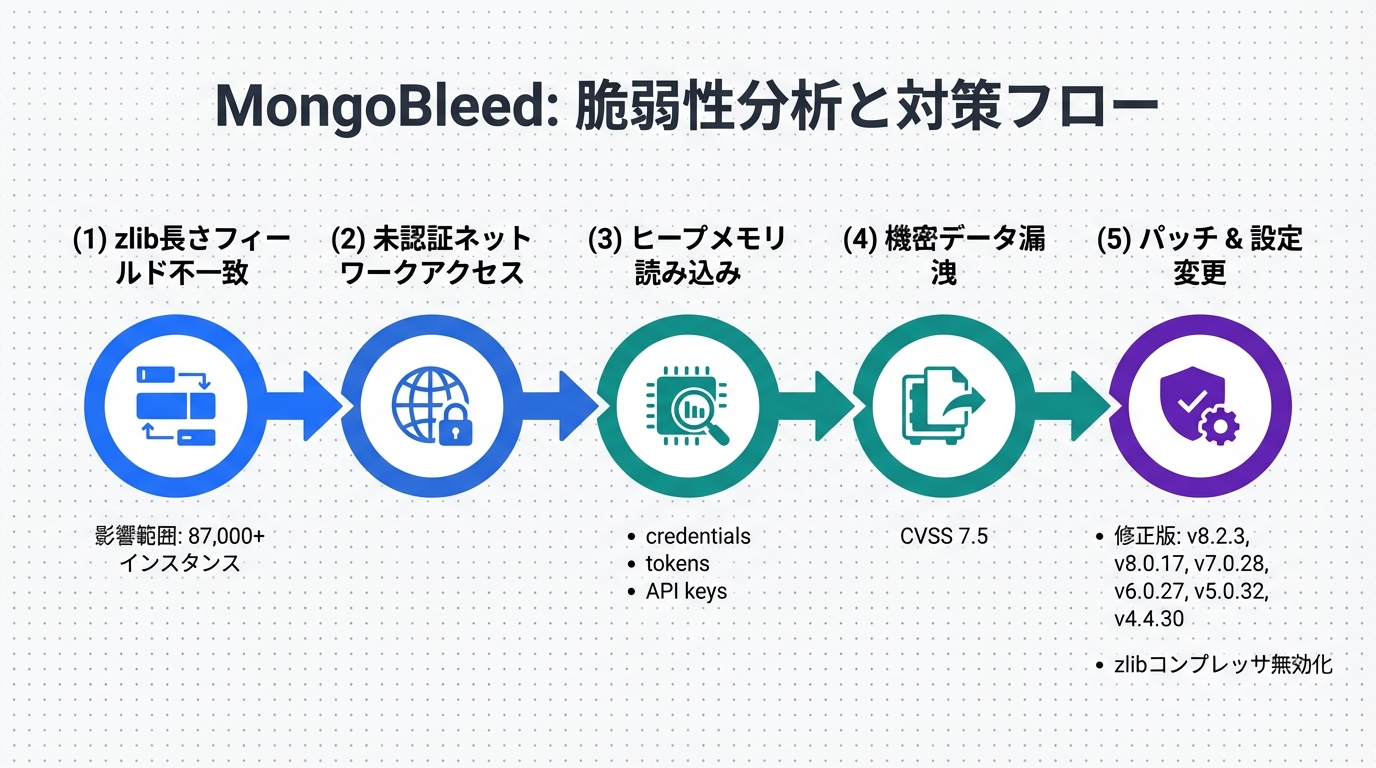

- 脆弱性の核心: zlib圧縮時のバッファ処理ミスにより、未初期化ヒープメモリが漏洩。

- 影響範囲: 2017年以降のMongoDBバージョンに影響、87,000以上の公開サーバーが暴露。

- 対策の急務: 即時アップグレードまたはzlib無効化でリスク軽減。

背景と課題

MongoDBは、NoSQLデータベースとして広く使われており、その柔軟性とスケーラビリティが魅力です。しかし、今回の脆弱性は、ネットワーク圧縮機能に起因する深刻な問題を引き起こしています。

技術者として、メモリ管理の重要性を知っているはず。zlibを使った圧縮処理で、バッファの初期化が不十分だと、攻撃者が意図的にデータを引き出せます。これにより、ヒープ上の機密情報(例: 認証情報や内部変数)が露出するリスクが生じます。

課題は、公開されているMongoDBインスタンスの多さ。ウェブ結果によると、87,000以上のサーバーが影響を受け、すでに野良で悪用されています。従来のセキュリティ対策では不十分で、メモリリークの検知が難しい点が問題です。

この脆弱性は、CVE-2025-14847として登録され、CVSSスコアが高く、即時対応が必要です。技術者視点では、圧縮ライブラリの扱いがどれほど脆いかを再認識させる出来事です。

技術・内容解説

MongoBleedの核心は、MongoDBサーバーのzlibベースのネットワーク圧縮機能にあります。攻撃者は、未認証でリモートから悪意あるリクエストを送り、圧縮処理の隙を突いて未初期化メモリを抽出します。

仕組みを詳しく見ると、zlibのデフレート処理でバッファが適切にゼロクリアされていないため、残留データが応答に混入。結果、ヒープメモリの内容が漏洩します。これは、2017年以降のバージョン(例: v3.6以降)に影響します。

次に、従来のMongoDB動作と本脆弱性の違いを比較表で示します。この表は、圧縮機能の挙動を中心にまとめています。

| 項目 | 従来のMongoDB(zlib有効時) | MongoBleed影響下 |

|---|---|---|

| バッファ初期化 | 部分的に初期化され、残留データが残りにくい設計 | 初期化不足で未使用ヒープメモリが残留 |

| 攻撃可能性 | 認証済みアクセスに限定、メモリリーク低リスク | 未認証リモート攻撃可能、任意メモリ抽出 |

| 影響データ | クエリ結果のみ圧縮 | 機密情報(クレデンシャル、内部変数)を含むヒープ内容 |

| 検知難易度 | ログから通常アクセスと区別可能 | 通常クエリに偽装され、検知しにくい |

この比較からわかるように、脆弱性はzlibのハンドリングミスが原因。技術者として、類似のライブラリ(例: gzip vs zlib)の制約を理解し、セキュアな実装を心がけることが重要です。

詳細なPoC(Proof of Concept)は公開されており、攻撃者は特定の圧縮リクエストを繰り返すことでメモリを漏洩させます。MongoDBのソースコードレベルでは、バッファ割り当て時のmemset不足が問題視されています。

インパクト・活用事例

この脆弱性のインパクトは、技術インフラの基盤に及びます。例として、クラウドベースのアプリケーションでMongoDBを使っている場合、漏洩したメモリからAPIキーやユーザー認証情報が盗まれ、さらなる侵害につながる可能性があります。

実際の活用事例では、金融セクターのバックエンドでMongoDBを運用する企業がターゲットになりやすい。攻撃者がメモリからセッションIDを抽出すれば、内部ネットワークへの侵入が容易になります。

もう一つの事例は、eコマースプラットフォーム。未初期化メモリに残る顧客データが漏洩すれば、GDPR違反などの法的リスクが生じます。技術者視点では、これを機にメモリセキュアな代替DB(例: PostgreSQLの圧縮機能)と比較検討する価値があります。

社会的影響として、87,000以上の露出サーバーが世界的に悪用され、データ漏洩事件が増加。技術コミュニティでは、OSSのセキュリティ監査の重要性が再認識されています。

アクションガイド

技術者向けに、具体的な次の一手を提示します。まず、MongoDBバージョンを確認:v7.0.15、v6.0.18、v5.0.25、v8.0.1以降にアップグレードしてください。

アップグレード不可の場合、zlib圧縮を無効化(–networkMessageCompressors=disabled)。これで即時リスクを軽減できます。

次に、監視ツール(例: Prometheus + Grafana)で異常アクセスを検知。ファイアウォールで未認証アクセスを制限し、定期的な脆弱性スキャン(Nessusなど)を実施。

コードレベルでは、アプリケーション側で圧縮を避け、TLS暗号化を強化。チーム内でセキュリティレビューをルーチン化しましょう。

未来展望とリスク

将来性として、MongoDBはパッチ適用によりよりセキュアなデータベースへ進化。zlibの代替としてsnappyやzstdの採用が増え、メモリ管理の自動化が進むでしょう。

しかし、リスクも残ります。類似のサードパーティライブラリ依存が新たな脆弱性を生む可能性。オープンソースの性質上、ゼロデイ攻撃の脅威が常在します。

技術者として、ASLR(Address Space Layout Randomization)のような対策を組み合わせるが、完全無欠ではない。将来のアップデートで量子耐性圧縮機能が求められますが、導入時の互換性問題が課題です。

公平に言うと、MongoDBのエコシステムは強靭だが、依存ライブラリの定期検証を怠るとリスクが増大します。

まとめ

本記事では、MongoBleed(CVE-2025-14847)の技術的詳細を解説し、メモリリークの仕組みから対策までをカバーしました。技術者として、このような脆弱性を機会に、システムのセキュリティを強化しましょう。

要点を振り返ると、zlibの欠陥が原因で未認証攻撃が可能になり、世界的に悪用されています。アップグレードと監視が鍵です。

💬 MongoDBを使っている皆さん、この脆弱性への対応は済んでいますか? コメントで体験談をシェアしてください!

👨💻 筆者:SnowJon(WEB3・AI活用実践家 / 投資家)

東京大学ブロックチェーンイノベーション講座で学んだ知見をもとに、

WEB3とAI技術を実務視点で研究・発信。

難解な技術を「判断できる形」に翻訳することを重視している。

※AIは補助的に使用し、内容検証と最終責任は筆者が負う。

参照リンク・情報源一覧

- High severity flaw in MongoDB could allow memory leakage (InfoWorld)

- MongoBleed CVE-2025-14847 exploited in the wild (Tenable)

- CVE-2025-14847: MongoBleed Information Disclosure Vulnerability (Arctic Wolf)

- CVE-2025-14847 MongoDB “MongoBleed”: Details, Next Steps (Bitsight)

- New MongoDB Flaw Lets Unauthenticated Attackers Read Uninitialized Memory (The Hacker News)