JonとLilaが独自の視点で語る対話形式の英語版はこちら 👉 [Read the dialogue in English]

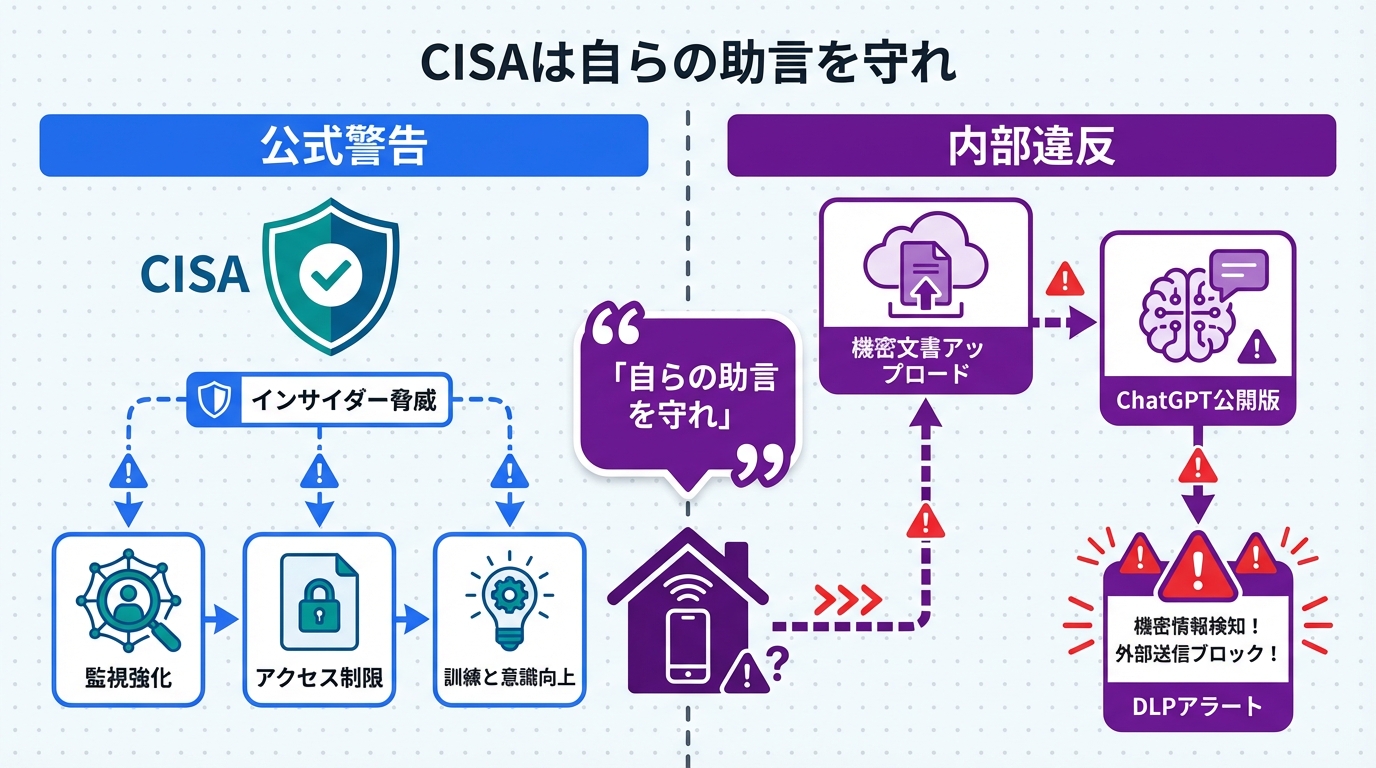

Maybe CISA should take its own advice about insider threats

hmmm?

導入

👋 サイバーセキュリティの政府機関が自らの内部脅威対策を怠っているかもしれないという皮肉なニュース。組織のセキュリティ担当者なら見逃せない一幕です。

CISAがインサイダー脅威のガイドラインを公開した矢先、自社の元社員が機密データを盗んだ疑いが浮上。

これが組織の信頼性に与える影響は大きく、ビジネスリーダーのリスク管理に直結します。

この記事を読むと、自社で即実践できる対策の優先順位が明確になります。

みなさんの職場で「社内漏洩」のニュースを見たことはありませんか。意外と身近な脅威で、インサイダー脅威は外部攻撃より検知しにくいのが現実です。

特に中堅以上の企業では、退職者や不満を抱えた社員が原因になるケースが増えています。このニュースは、そんな日常のリスクを象徴しています。

🔰 記事レベル:ビジネス

🎯 こんな人におすすめ:セキュリティ担当者、経営層、コンプライアンス責任者。社内リスクを減らし、意思決定に活かしたい人。

✅ まず押さえる3点

- CISAのガイド公開直後に自社元社員のデータ盗難疑惑が発覚。

- インサイダー脅威は内部者の悪意やミスが原因で、検知が難しい。

- 組織は自らのガイドを実践し、信頼を維持する必要がある。

次は、このニュースの背景を深掘りします。

背景と課題

サイバーセキュリティの分野で、CISAは米国政府の最前線機関です。

彼らがインサイダー脅威対策のガイドを公開したのは、内部からの脅威が増加している証拠です。しかし、直後に自社で同様の問題が発生したのは皮肉です。

ビジネスリーダーの悩みは「自社で同じことが起きないか」です。社員教育だけでは不十分で、システム的な対策が求められます。

例えば、銀行の支店員が顧客データをUSBにコピーして持ち去るような日常例を想像してください。

- 退職時のデータ持ち出しが発覚せず、数ヶ月後に被害が表面化。

- 不満社員が競合他社に情報を売るケースも少なくない。

こうした課題は、意思決定の遅れを招き、事業継続性を脅かします。

では、具体的な内容と対策はどうなっているのでしょうか。

技術・内容解説

CISAのガイドは、内部脅威の検知と防止を体系的にまとめています。

元社員が機密データを不正取得した疑いは、ガイド公開のタイミングで注目を集めました。

| 項目 | 従来 | 今回(CISAガイド) |

|---|---|---|

| 仕組み/流れ | 社員教育と基本ルールのみ。監視は最小限。 | 行動分析と自動検知を組み合わせた多層防御。 |

| メリットの出方 | 漏洩防止は運任せ。 | 早期発見で被害を最小化、信頼向上。 |

| 制約/リスク前提 | 内部監視不足で盲点多し。 | プライバシー配慮とツール投資が必要。 |

❌ よくある誤解

- 誤解:インサイダーは悪人だけ → 正しい見方:ミスや不注意も脅威。教育で防げる。

- 誤解:外部脅威だけ警戒 → 正しい見方:内部が70%以上の漏洩原因。

- 誤解:ガイド導入で完璧 → 正しい見方:CISA自身が課題を抱えるように継続運用が鍵。

これらのポイントは、組織のセキュリティ基盤を強化します。

重要な用語を次で確認しましょう。

用語解説

- CISA

- Cybersecurity and Infrastructure Security Agencyの略。米国のサイバーセキュリティを担う政府機関で、脅威情報共有やガイドライン策定を行う。

- インサイダー脅威

- 組織内部の人間によるデータ漏洩や妨害。悪意だけでなく、無知やミスも含む。

- 機密データ

- 企業秘密や個人情報など、外部流出で損害を生む情報。

- 行動分析

- 社員のPC操作やアクセスログをAIで監視し、異常を検知する手法。

- 多層防御

- 単一の対策ではなく、予防・検知・対応を重ねたセキュリティ戦略。

- データ持ち出し

- USBやクラウド経由で社内データを外部へ不正移転する行為。

- コンプライアンス

- 法令や社内ルールを遵守するための仕組み。違反で罰金リスクも。

- リスクアセスメント

- 脅威の発生確率と影響度を評価し、優先対策を決めるプロセス。

- ゼロトラスト

- 誰も信用せず、全てのアクセスを検証するセキュリティモデル。

- ログ監視

- システム操作の記録を常時チェックし、不正を追跡する。

これで基盤が固まりました。実務への影響を見てみましょう。

インパクト・活用事例

このニュースは、ビジネスに信頼喪失のリスクを思い出させます。

金融業では、顧客データ漏洩で巨額賠償が発生。CISA事例は予防の重要性を示します。

期待できることは、ガイド活用で漏洩率低下とコンプライアンス強化。

一方、過度な期待は危なく、導入コストや社員反発を無視できません。

- 製造業:サプライチェーン保護で競争力向上。

- IT企業:退職者管理で知的財産を守る。

実際の活用で、被害を未然に防げます。

今すぐ動くためのガイドは次です。

アクションガイド

ビジネスパーソン向けに、即実行可能なステップをまとめました。

まずは自社状況を把握し、ガイドを参考にポリシーを更新しましょう。

🧾 保存用:確認チェックリスト

⏱ 5分でできる確認

- 社内データ持ち出しルールを確認。

- 退職者アカウントの即時無効化ポリシーをチェック。

- CISAガイドの概要を速読。

⏳ 15分でできる確認

- 直近のログで異常アクセスを探す。

- 社員向けインサイダー脅威研修資料を作成。

- リスクアセスメントの簡易版を実施。

- 上司に報告書をドラフト。

📅 週1で見る指標

- アクセスログの異常件数。

- 社員教育参加率。

- データ持ち出し試行回数。

- コンプライアンス違反報告。

これを習慣化すれば、リスクが大幅低減します。

未来の展望はどうなるでしょうか。

未来展望とリスク

インサイダー脅威対策はAI監視の進化で強化されそうです。

CISAのような機関がモデルケースを示せば、業界標準化が進むでしょう。

一方、リスクとしてプライバシー侵害の訴訟や、過剰監視によるモチベーション低下が懸念されます。

バランスの取れた導入が鍵で、ゼロトラストの普及が期待されます。

全体を振り返ってみましょう。

まとめ

このニュースから学べるのは、政府機関すら内部脅威に苦しむ現実です。

- CISAガイドは実践的な多層防御を提供。

- 自社適用で信頼と事業継続性を守れる。

- 継続監視が成功の条件。

- 次に調べる:自社SIEMツールの導入事例。

- ゼロトラストフレームワークの詳細。

あなたの組織はどう対応しますか。

💬 自社でインサイダー脅威対策は万全ですか? コメントで経験を共有してください。

参照リンク・情報源

- CISAインサイダー脅威ガイドライン関連ニュース

- CISA公式サイトで「insider threat guidance」を検索して確認

- 国内セキュリティ団体「JNSAインサイダー脅威報告書」で検索

▼ 作業を時短するAIツール(無料枠あり)

無料で使えるAI検索・ファクトチェック

👉 Genspark

おすすめ用途:公開前に事実確認と一次情報の当たりを最短で取る

スライド・企画書の爆速作成(無料お試し可)

👉 Gamma

おすすめ用途:記事の要点をそのままスライド化して配布用に転用する

トレンド記事をショート動画に自動変換(無料トライアル)

👉 Revid.ai

おすすめ用途:記事構成からショート台本と動画素材をまとめて作る

顔出しなしで解説動画を自動生成(無料作成可)

👉 Nolang

おすすめ用途:図解や箇条書きから解説動画を最短で作る

タスクの完全自動化(無料プランからスタート)

👉 Make.com

おすすめ用途:記事公開→SNS投稿→記録→次タスク化 までを自動連携する

※上記リンクにはアフィリエイトが含まれる場合があり、無料枠や仕様は変更される可能性があります(最新情報は公式サイトをご確認ください)。