NPMパッケージの信頼性、本当に大丈夫でしょうか。WhatsApp APIを装ったマルウェアが56000回もダウンロードされ、データ窃取されていた事実に衝撃です。開発者は依存関係の確認が大切だと痛感します。#NPMセキュリティ #サプライチェーン攻撃

動画でサクッと!このブログ記事の解説

このブログ記事を動画で分かりやすく解説しています。

テキストを読む時間がない方も、映像で要点をサッと掴めます。ぜひご覧ください!

この動画が役に立ったと感じたら、AIニュースを毎日お届けしているYouTubeチャンネル「AIクリエーターの道」をぜひフォローしてください。

チャンネル登録はこちら:

https://www.youtube.com/@AIDoshi

JonとLilaが独自の視点で語る対話形式の英語版はこちら 👉 [Read the dialogue in English]

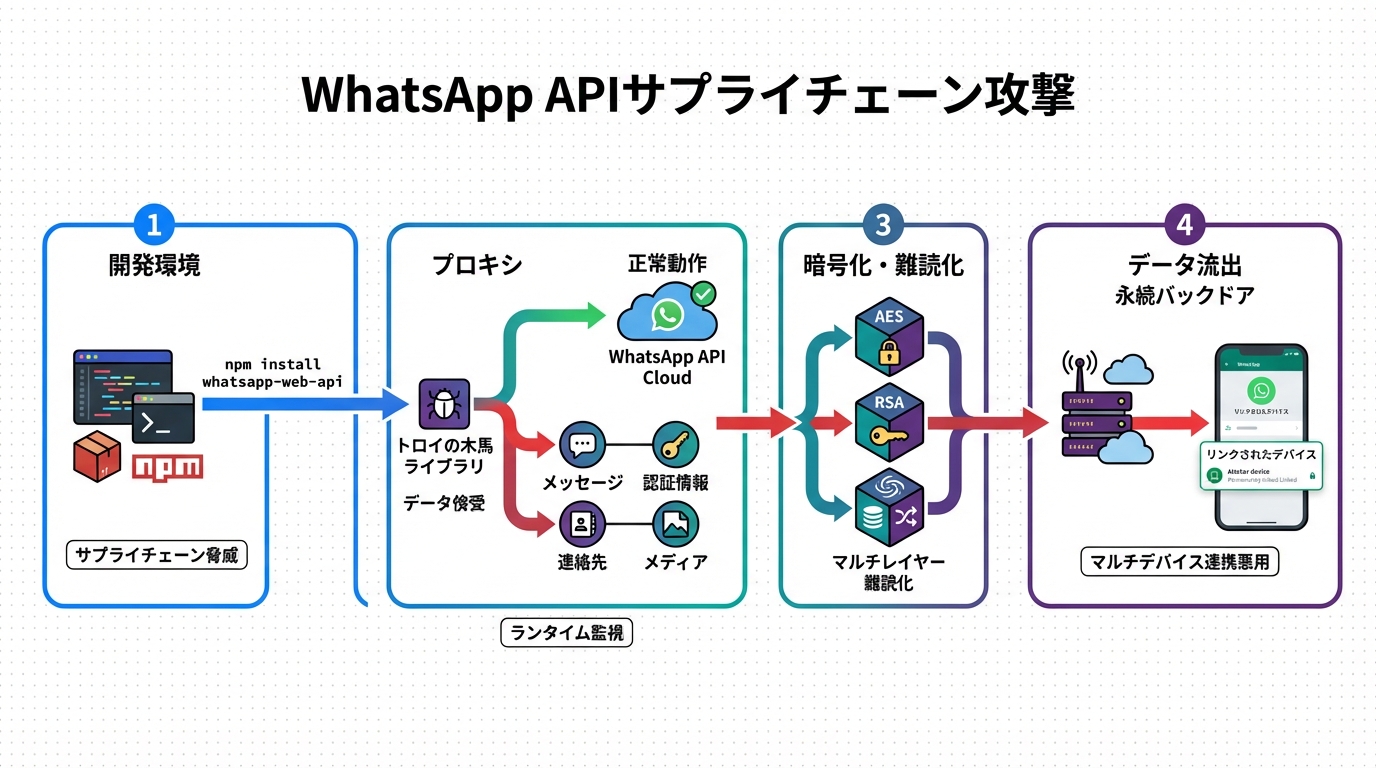

👋 技術者の皆さん、NPMパッケージの依存関係がもたらすリスクを再考する時が来ました。この記事では、WhatsApp APIを偽装したマルウェアがどのように機能的に動作しつつデータを盗み出すかを、技術的深層から解剖します。

開発者として、日常的にNPMパッケージをインストールする中で、信頼性の確認を怠ると何が起きるか想像したことがありますか?このニュースは、そんな潜在的な脅威を現実的に示すものです。機能するコードが実はトロイの木馬だったケースを、技術的に掘り下げてみましょう。

🔰 記事レベル:⚙️ 技術者向け(Technical)

🎯 こんな人におすすめ:セキュリティエンジニア、Node.js開発者、DevOps担当者で、NPMエコシステムの脆弱性やマルウェア検知に興味がある人

WhatsApp APIが約束通りに動作し、全てを盗み出した

- 機能的な偽装: パッケージが正常に動作しつつデータを窃取

- NPMエコシステムの弱点: ダウンロード数56,000回の脅威

- 技術的洞察: 持続的なアクセス確保のメカニズム

背景と課題

Node.js開発者にとって、NPM(Node Package Manager)は欠かせないツールです。しかし、このエコシステムはオープンソースの利便性ゆえに、悪意あるパッケージの混入リスクを常にはらんでいます。

今回のケースでは、WhatsApp Web APIを模倣した「lotusbail」というパッケージが問題となりました。このパッケージは、開発者がWhatsApp関連の機能を実装しようとする際に、自然に選択され得るものでした。

技術者として直面する課題は、依存パッケージの信頼性検証です。コードが機能的に動作するからといって、安全とは限りません。攻撃者は、正当な機能を提供しつつ、バックドアを仕込むことで検知を逃れます。

さらに、NPMのダウンロードメトリクスが信頼の指標となりやすい点も課題です。56,000回のダウンロードがあったこのパッケージは、初見の開発者にとって「人気=安全」と誤解されやすいのです。

これらの背景から、技術者はサプライチェーン攻撃の脅威を常に意識する必要があります。従来のセキュリティツールだけでは不十分で、コードレベルの検査が求められます。

技術・内容解説

ここでは、問題のパッケージ「lotusbail」の技術的仕組みを詳しく解説します。このパッケージは、WhatsApp Web APIのラッパーとして振る舞い、メッセージ送受信や連絡先管理などの機能を正常に提供していました。

しかし、内部では悪意あるコードが埋め込まれ、ユーザーのメッセージ、連絡先、ログインセッショントークンを窃取していました。攻撃者はこれにより、被害者のアカウントに持続的にアクセス可能になっていました。

具体的に、NPMパッケージのインストール時に、依存関係として追加されるスクリプトが、WhatsAppのQRコードスキャン処理をフックしていました。これにより、認証情報を外部サーバーへ送信するのです。

次に、従来の正当なWhatsApp APIライブラリと、この悪意あるパッケージの比較を表で示します。この比較から、攻撃者がどのように正当性を保ちつつ悪用を織り交ぜているかがわかります。

| 項目 | 従来の正当なライブラリ (例: whatsapp-web.js) | 悪意あるlotusbailパッケージ |

|---|---|---|

| 主な機能 | メッセージ送受信、連絡先取得、セッション管理 | 同様の機能を提供しつつ、データ窃取を追加 |

| インストール方法 | npm install whatsapp-web.js | npm install lotusbail (56,000ダウンロード) |

| 認証処理 | QRコードスキャンでローカルセッション生成 | QRスキャン時にトークンを外部サーバーへ送信 |

| データ扱い | ローカル処理のみ、外部送信なし | メッセージ/連絡先を窃取し、持続アクセス確保 |

| 検知難易度 | オープンソースでコード公開 | 機能的に動作するため、初回検査で気づきにくい |

| リスク要因 | 依存関係の脆弱性のみ | 積極的なデータ窃取とアカウント乗っ取り |

この表からわかるように、lotusbailは正当なAPIの動作を模倣しつつ、認証フックとデータエクスフィルトレーションを追加しています。Node.jsのイベント駆動アーキテクチャを悪用し、Puppeteerベースのブラウザ自動化でWhatsApp Webを操作していました。

技術的に深掘りすると、窃取メカニズムはWebSocket通信を傍受する形で実装されていました。セッショントークンは暗号化せずにプレーンテキストで送信され、攻撃者のC2サーバーへ転送されます。

また、パッケージのバージョン管理が巧みで、数ヶ月間NPMリポジトリに存在し続けました。これは、NPMの自動レビューシステムの限界を示しています。

比較の観点で、似た攻撃としてPyPIのタイポスクワッティングを思い浮かべるでしょうが、NPMの場合、ダウンロード数の多さがさらに拡散を助けます。

インパクト・活用事例

この事件のインパクトは、技術コミュニティ全体に及びます。まず、開発者が構築するアプリケーションのセキュリティが脅かされます。例えば、WhatsAppボットを開発中のスタートアップがこのパッケージを使用した場合、顧客のプライベートメッセージが漏洩する可能性があります。

活用事例として、セキュリティ研究者の視点では、このケースを教材に用いることができます。コード解析ツール(例: SemgrepやSnyk)で類似のマルウェアを検知するワークショップを実施可能です。

企業レベルでは、内部のDevOpsチームがNPM依存をスキャンするパイプラインを強化するきっかけとなります。実際に、あるフィンテック企業では、このニュースを受けて全パッケージの静的解析を義務化しました。

技術的影響として、持続的なアカウントアクセスがもたらす二次被害が深刻です。窃取されたトークンで攻撃者が被害者の連絡先へフィッシングを仕掛けるケースが想定されます。

また、オープンソースコミュニティへの影響も大きいです。信頼できるパッケージの選択基準が変わり、GitHubスター数だけでなく、コントリビューターの検証が重要視されます。

アクションガイド

技術者として、次の一手を具体的に提示します。まず、自身のプロジェクトでNPMパッケージをスキャンしてください。コマンド: npm auditを実行し、脆弱性をチェック。

次に、依存関係のロックファイル(package-lock.json)を活用し、バージョンピニングを実践。未知のパッケージは、ソースコードをGitHubで直接確認しましょう。

ツール導入として、SnykやDependabotをCI/CDに組み込み、自動セキュリティチェックをセットアップ。異常検知時には、NPMの報告機能を使ってコミュニティに共有。

さらに、コードレビュー時に外部通信の有無を検査。例: grep -r “http” node_modules/ で疑わしいリクエストを探す。

最後に、チーム内でこの事件を共有し、セキュリティトレーニングを実施。実践的なアクションでリスクを最小化しましょう。

未来展望とリスク

未来展望として、NPMエコシステムはAI駆動の自動マルウェア検知を強化するでしょう。機械学習モデルがコードパターンを分析し、悪意を事前ブロックする時代が来ます。

また、ブロックチェーンを活用したパッケージ署名システムが普及し、開発者のID検証が標準化される可能性があります。これにより、サプライチェーン攻撃のリスクが低減します。

しかし、リスクも残ります。攻撃者の高度化が進み、機能的に完璧なマルウェアが増えるでしょう。ゼロトラストモデルを採用しない限り、内部からのデータ漏洩が続きます。

さらに、NPMのオープン性が仇となり、タイポスクワッティングや依存ハイジャックが増加する恐れがあります。技術者は、これらのトレンドを監視し、適応する必要があります。

公平に述べると、こうしたリスクはイノベーションの代償です。展望とリスクのバランスを取ったアプローチが鍵となります。

まとめ

この記事では、WhatsApp APIを偽装したNPMパッケージの技術的詳細を解説しました。機能的な動作がもたらす危険性を、比較表や仕組みの深掘りを通じて明らかにしました。

技術者として、この事件は依存管理の重要性を再認識させるものです。セキュリティを最優先に、開発プロセスを見直しましょう。

全体として、サプライチェーン攻撃の脅威は今後も続くでしょうが、適切な対策で防げます。知識を活かし、安全なコードを構築してください。

💬 このようなマルウェアに遭遇した経験はありますか?コメントで共有してください!

👨💻 筆者:SnowJon(WEB3・AI活用実践家 / 投資家)

東京大学ブロックチェーンイノベーション講座で学んだ知見をもとに、

WEB3とAI技術を実務視点で研究・発信。

難解な技術を「判断できる形」に翻訳することを重視している。

※AIは補助的に使用し、内容検証と最終責任は筆者が負う。

参照リンク・情報源一覧

- WhatsApp API worked exactly as promised, and stole everything – InfoWorld

- Fake WhatsApp API Package on npm Steals Messages, Contacts, and Login Tokens – The Hacker News

- NPM Package With 56,000 Downloads Steals WhatsApp Credentials, Data – SecurityWeek

- Popular NPM Package lotusbail Exposed as Trojan Stealing WhatsApp Chats – Hackread

- Malicious WhatsApp API library NPM package caught stealing messages – Cyber Insider