【初心者向け解説】あなたのPCも標的に?NPMを狙う「サプライチェーン攻撃」の恐怖と、身を守るための全知識

こんにちは!最新テクノロジーを分かりやすく解説するベテランブロガーのジョンです。今日は、ソフトウェア開発の世界で深刻な問題となっている「サプライチェーン攻撃」、特に「NPM」という仕組みを悪用した手口について、全くの初心者の方でも理解できるように、基本から徹底的に解説していきます。最近、人気のあるプログラムが次々とマルウェア(悪意のあるソフトウェア)に汚染される事件が多発しており、他人事ではいられません。この記事を読めば、攻撃の仕組みから、なぜそれが危険なのか、そして私たち開発者や利用者がどう身を守れば良いのかが分かります。

そもそも「サプライチェーン攻撃」って何?

まず、「サプライチェーン攻撃」という言葉自体に馴染みがないかもしれませんね。これは、製品やサービスが作られて、私たちの手元に届くまでの連鎖(サプライチェーン)のどこか弱い部分を狙って攻撃を仕掛ける手法です。

例えば、あなたが大好きなパン屋さんのパンを食べるとします。パン屋さんは、信頼できる製粉会社から小麦粉を仕入れていますよね。しかし、もし悪意のある第三者がその製粉会社に忍び込み、小麦粉にこっそり毒を混ぜてしまったらどうなるでしょう?パン屋さん自身は何も悪いことをしていなくても、その毒入り小麦粉で作られたパンは危険なものになってしまいます。そして、それを食べたお客さんが被害に遭ってしまうのです。

ソフトウェアの世界でも、これと全く同じことが起きています。現代のアプリケーションやウェブサイトは、ゼロから全てを作るのではなく、世界中の開発者が作った便利な「部品(ライブラリやパッケージと呼ばれるもの)」を組み合わせて作られるのが一般的です。この「部品」を供給する仕組みこそが、ソフトウェアのサプライチェーンなのです。攻撃者は、この信頼されている「部品」そのものを汚染し、それを気付かずに利用した多くの開発者や企業、そして最終的なユーザーにまで被害を広げようとします。これがソフトウェアにおけるサプライチェーン攻撃の基本的な考え方です。

攻撃の温床となる「NPM」とは?

今回のテーマの中心である「NPM」について説明します。

- NPMとは?: NPM(Node Package Manager)は、プログラミング言語の一つであるJavaScript(ジャバスクリプト)で使われる、世界最大のソフトウェア部品庫(レジストリ)です。世界中の開発者が作った便利なプログラム部品(パッケージ)が登録されており、誰でも簡単にダウンロードして自分のプロジェクトで利用できます。

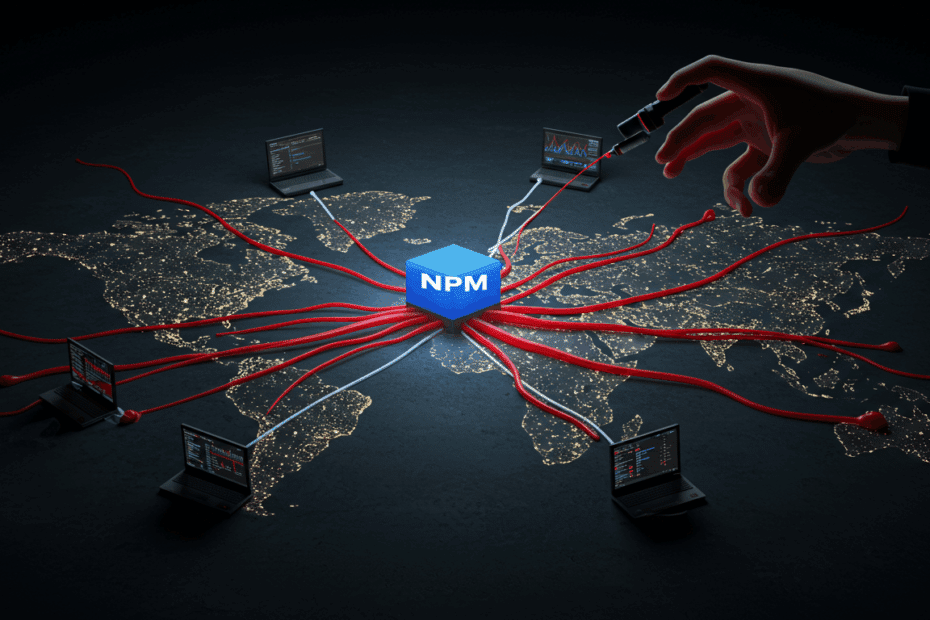

- なぜ狙われるのか?: NPMには、実に200万種類以上ものパッケージが登録されており、人気のパッケージは週に数百万回、数千万回もダウンロードされます。これは、攻撃者にとって非常に「効率の良い」標的であることを意味します。たった一つの人気パッケージを汚染できれば、自動的に何百万人もの開発者のコンピューターにマルウェアを送り込むことが可能になるからです。まさに、先ほどの例で言えば、国中で使われている巨大な製粉所を乗っ取るようなものです。

最近発見された攻撃では、攻撃者はJavaScriptの型テストユーティリティ(プログラムのデータ型が正しいかチェックする部品)を標的にし、そのうちのいくつかをマルウェア配布のために侵害することに成功しました。これらのパッケージを自動的にダウンロードしていた開発者は、修正版がインストールされるまで、バックドア(裏口)を仕掛けられるサプライチェーン攻撃の危険に晒されていたのです。

攻撃の具体的な手口:人気パッケージはこうして乗っ取られる

では、攻撃者は具体的にどうやって信頼されているパッケージを乗っ取るのでしょうか?最近の事件で明らかになった手口は、非常に巧妙です。

ステップ1:標的の選定とフィッシング攻撃

まず攻撃者は、多くの開発者に利用されている人気のNPMパッケージを探し出します。そして、そのパッケージを管理している開発者(メンテナーと呼ばれます)の情報を特定します。多くの場合、メンテナーは善意で活動している個人や小規模なチームです。

次に、攻撃者はそのメンテナーに対して「フィッシング攻撃」を仕掛けます。これは、本物そっくりの偽のログインページなどへ誘導し、IDやパスワードを盗み出す古典的ですが非常に効果的な手口です。

ステップ2:アカウントの乗っ取りと悪意のあるバージョンの公開

メンテナーのアカウント情報を盗むことに成功した攻撃者は、NPMに不正にログインし、標的のパッケージを完全にコントロール下におきます。そして、元々のプログラムの機能はそのままに、裏でマルウェアをダウンロードして実行するような悪意のあるコードをこっそり追加します。

そして、バージョン番号を少しだけ上げた新しいバージョンとして、この汚染されたパッケージをNPMに公開します。例えば、元のバージョンが「3.3.0」なら「3.3.1」といった具合です。

ステップ3:被害の自動的な拡大

多くの開発プロジェクトでは、利用しているパッケージを常に最新の状態に保つため、「新しいバージョンが公開されたら自動的に更新する」という設定がされています。この便利な機能が、ここでは仇となります。

攻撃者が汚染された新バージョンを公開すると、世界中の開発者のコンピューターが、何も知らずに自動的にその悪意のあるパッケージをダウンロードし、インストールしてしまうのです。開発者が自分のプログラムを動かした瞬間、仕込まれていたマルウェアが実行され、PC内の情報が盗まれたり、他のシステムへの攻撃の踏み台にされたりします。

この一連の流れが、ソフトウェア開発の信頼の連鎖を逆手に取った、サプライチェーン攻撃の恐ろしい実態です。開発者は信頼しているツールを使っているつもりが、実は攻撃者の罠にはまっているのです。

最近の被害事例:あなたのプロジェクトも無関係ではないかも?

理論だけでなく、実際に起きた事件を知ることで、この問題の深刻さがより理解できるでしょう。ここ数週間で、以下のような有名なパッケージが被害に遭っています。

isパッケージ: 週に約280万回もダウンロードされる非常に人気の高い型チェック用パッケージです。このパッケージが乗っ取られ、マルウェアを仕込んだバージョンが公開されました。メンテナーであるJordan Harband氏自身がSNSで被害を報告し、発覚から6時間もの間、汚染されたバージョンが配布され続けました。eslint-config-prettier: こちらも非常に多くのプロジェクトで使われている、コードの見た目を整えるための人気パッケージです。このパッケージも同様の手口で侵害され、特にWindowsユーザーを標的としたマルウェアを配布するために悪用されました。- Toptal社のパッケージ群: 有名な人材企業のToptalが管理していた複数のNPMパッケージが、GitHubアカウントの侵害を通じて乗っ取られ、悪意のあるパッケージとして公開される事件も発生しました。

これらの事件は、どれだけ人気があり、信頼されているパッケージであっても、決して安全とは言い切れないという事実を突きつけています。Bleeping ComputerやArs Technicaといった海外の著名な技術系メディアも、この一連の攻撃を「大規模なサプライチェーン攻撃」として大きく報じています。

なぜ危険なのか?サプライチェーン攻撃がもたらすリスク

サプライチェーン攻撃がなぜこれほどまでに危険視されるのか、そのリスクを整理してみましょう。

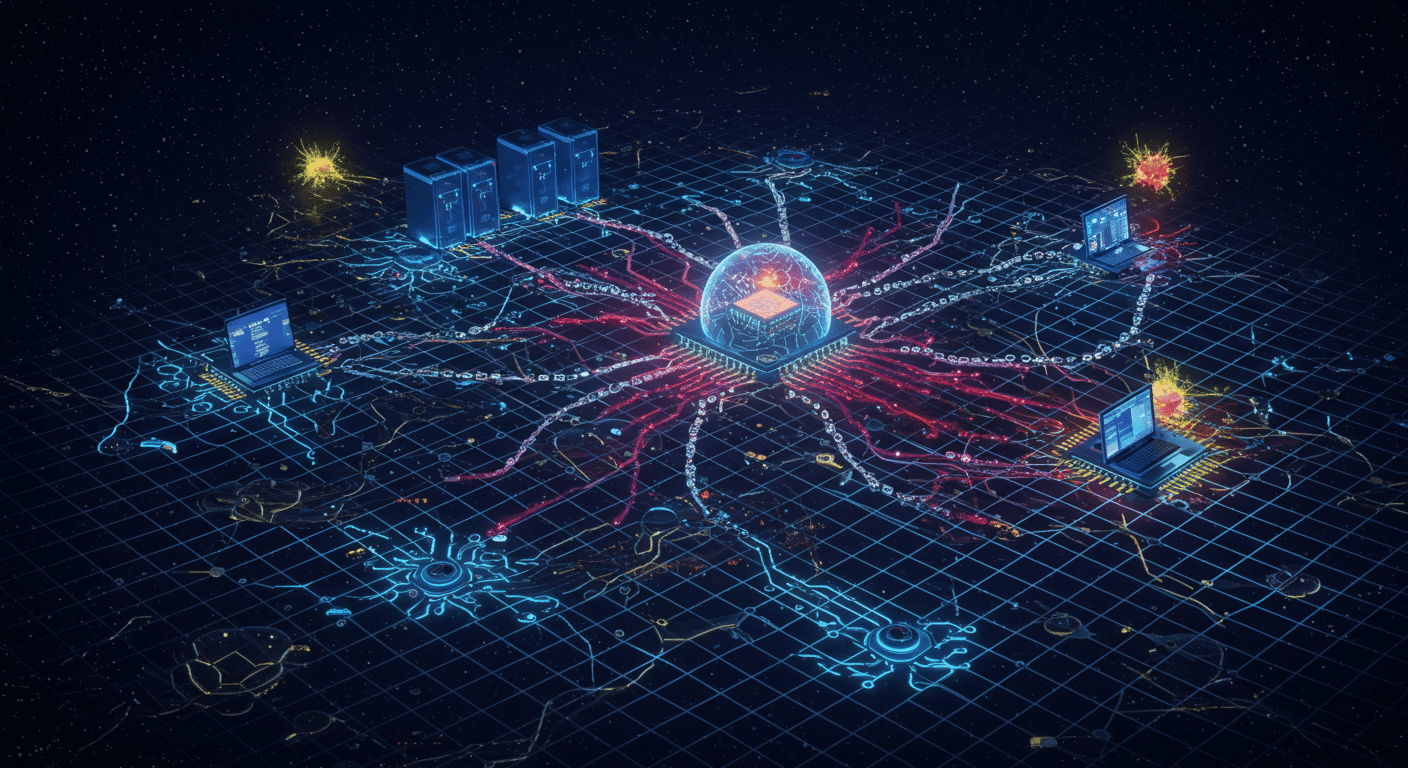

- 被害範囲が爆発的に広がる: 一つのパッケージが汚染されるだけで、それを利用している何千、何万ものプロジェクト、そしてその先の何百万人ものユーザーにまで影響が及びます。被害の規模が予測しづらいのが特徴です。

- 検知が非常に困難: 攻撃者は、パッケージの元々の機能を壊さずに、ほんの数行の悪意のあるコードを追加するだけです。そのため、通常の動作テストでは異常に気付くことが非常に難しく、発覚が遅れがちになります。

- 信頼関係の悪用: 開発者は「まさか公式の部品庫にある人気パッケージが汚染されているはずがない」と信頼して利用します。この信頼を裏切る形で行われるため、防御が難しいのです。

- 深刻な情報漏洩に繋がる: 開発者のPCには、企業の機密情報、顧客データ、各種サービスのアクセスキーなど、重要な情報が多数保存されています。マルウェアによってこれらの情報が盗まれれば、企業にとって致命的なダメージとなり得ます。

私たちにできる対策は?身を守るための具体的な方法

では、このような巧妙な攻撃から、私たちはどうやって身を守れば良いのでしょうか。100%完璧な防御策はありませんが、リスクを大幅に減らすためにできることがいくつかあります。

開発者・企業向けの対策

- 依存関係の固定(Dependency Pinning):

package-lock.jsonやyarn.lockといった「ロックファイル」を適切に管理し、利用するパッケージのバージョンを厳密に固定しましょう。これにより、意図せず危険な新バージョンが自動的にインストールされるのを防げます。 - セキュリティ監査ツールの導入:

npm auditや、Snyk、Socket、Aikido Safe-Chainといったサードパーティ製のセキュリティスキャンツールを開発プロセスに組み込みましょう。これらのツールは、既知の脆弱性や悪意のあるパッケージがプロジェクトに含まれていないかを自動でチェックしてくれます。 - パッケージのアップデートは慎重に: パッケージを更新する際は、その変更内容(リリースノートやコードの差分)を可能な限り確認する習慣をつけましょう。特に、メンテナーが突然変わったり、不審な変更が加えられたりしていないか注意が必要です。

- 多要素認証(MFA)の徹底: もしあなたがパッケージのメンテナーであるなら、NPMやGitHubのアカウントには必ず多要素認証(パスワードに加えて、スマートフォンアプリなどで生成される確認コードも必要とする認証方式)を設定してください。これにより、パスワードが盗まれてもアカウントを乗っ取られるリスクを大幅に低減できます。

一般ユーザー向けの対策

直接的な対策は難しいですが、ソフトウェアを常に最新の状態に保つこと、信頼できる提供元からのみソフトウェアをダウンロードすること、そして高性能なセキュリティソフトを導入することが、間接的な防御に繋がります。

よくある質問(FAQ)

- Q1: サプライチェーン攻撃って、最近始まったものなのですか?

- A1: いいえ、考え方自体は以前から存在しましたが、NPMのようなオープンソースの巨大なエコシステムが普及したことで、攻撃者にとって非常に魅力的で実行しやすい標的となり、ここ数年で急増しています。

- Q2: オープンソース(誰でもソースコードを閲覧・利用できるソフトウェア)は危険なのですか?

- A2: 一概にそうとは言えません。オープンソースは世界中の専門家がコードをチェックできるため、むしろ安全性が高い側面もあります。しかし、その「信頼」を悪用する攻撃が存在するのも事実です。重要なのは、利便性を享受しつつも、今回解説したようなリスクを正しく理解し、適切な対策を講じることです。

- Q3: 自分のプロジェクトが被害に遭っていないか確認する方法は?

- A3: まずはプロジェクトのルートディレクトリで

npm auditコマンドを実行してみてください。これにより、既知の脆弱性を持つパッケージがリストアップされます。より高度なチェックのためには、Snykなどの専門的なセキュリティスキャナーの利用を検討することをお勧めします。

まとめ:信頼と警戒のバランスが未来を守る

今回は、NPMを舞台にしたソフトウェアサプライチェーン攻撃の脅威について解説しました。便利なツールやライブラリを信頼し、活用することで、私たちの開発効率は飛躍的に向上しました。しかし、その信頼の裏側には、常に悪意のある攻撃者が潜んでいるという現実を直視しなければなりません。

重要なのは、オープンソースのエコシステムを恐れて利用を止めることではなく、その仕組みとリスクを正しく理解し、「信頼しつつも、常に検証する(Trust but Verify)」という姿勢を持つことです。今回紹介した対策を一つでも多く実践し、安全なソフトウェア開発を心がけていきましょう。

免責事項:この記事は教育目的で作成されたものであり、特定の行動を推奨するものではありません。セキュリティ対策は、ご自身のプロジェクトの状況に合わせて、自己責任で判断・実施してください。

関連情報・参考リンク

- Bleeping Computer: NPM package ‘is’ with 2.8M weekly downloads infected devs with malware

- Snyk: Maintainers of ESLint Prettier Plugin Attacked via npm Supply Chain Malware

- Ars Technica: Supply-chain attacks on open source software are getting worse

- NPM公式セキュリティアドバイザリ