AIクリエーターの道 ニュース GitHub Actionsの秘密、本当に安全ですか?PAT暴露がクラウド侵入を招くメカニズムと、今すぐ実践できる対策を解説。#GitHubActions #クラウドセキュリティ #CIセキュリティ

動画でサクッと!このブログ記事の解説

このブログ記事を動画で分かりやすく解説しています。

テキストを読む時間がない方も、映像で要点をサッと掴めます。ぜひご覧ください!

この動画が役に立ったと感じたら、AIニュースを毎日お届けしているYouTubeチャンネル「AIクリエーターの道」をぜひフォローしてください。

チャンネル登録はこちら:

https://www.youtube.com/@AIDoshi

JonとLilaが独自の視点で語る対話形式の英語版はこちら 👉 [Read the dialogue in English]

👋 技術者の皆さん、GitHub Actionsの秘密が本当に「秘密」か、疑ったことはありますか? 今回明らかになったPATの暴露が、クラウド環境を直接脅かす現実を、仕組みから対策まで深掘りします。

開発現場で毎日GitHub Actionsを使っているあなた。CI/CDパイプラインをスムーズに回すために、秘密管理は欠かせませんよね。でも、もしその秘密が悪用され、クラウド環境にまで侵入されたら? この記事では、Wizの最新報告を基に、脅威の技術的メカニズムを解剖し、即実装可能な防御策を提供します。読めば、あなたのプロジェクトのセキュリティを強化する視点が得られるはずです。

🔰 記事レベル: 技術者向け・上級

🎯 こんな人におすすめ: DevOpsエンジニア、セキュリティスペシャリスト、GitHub Actionsを活用する開発者で、クラウドセキュリティの脅威メカニズムを深く理解し、実装レベルの対策を求めている人

GitHub Actionsの秘密が暴露! PATがクラウド侵入の扉を開く脅威と対策

💡 3秒でわかるインサイト:

- GitHub PATの暴露が、Actionsの秘密を盗み、クラウド環境に直接アクセス可能にする脅威が判明。

- 従来の秘密管理では不十分で、OIDCや最小権限原則による強化が急務。

- 防御策を実装すれば、リスクを大幅低減し、CI/CDのセキュリティを向上させる。

この記事の調査には、GensparkのようなAI検索ツールを活用しました。複雑なセキュリティ情報を素早く収集し、リサーチの手間を省けます。

背景と課題

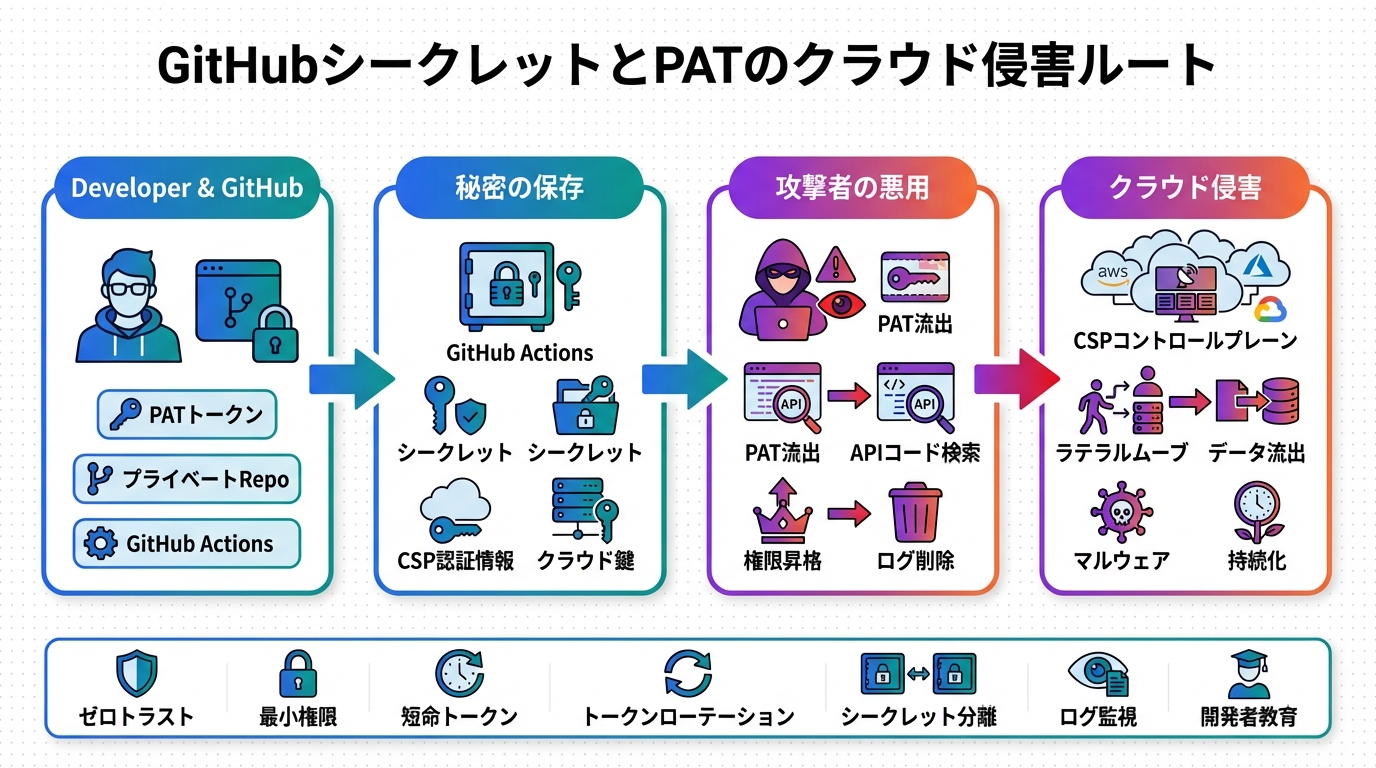

GitHub Actionsは、CI/CDパイプラインを自動化する強力なツールとして、多くの開発チームで活用されています。しかし、最近のWizの報告によると、GitHubのPersonal Access Tokens (PAT)が悪用されるケースが増加しており、これがActions内の秘密 (Secrets)を暴露し、さらには連携されたクラウド環境への侵入経路を提供しているのです。

従来の課題として、PATはリポジトリへのアクセスを許可する強力なトークンですが、漏洩した場合、攻撃者はリポジトリ内のActionsワークフローを操作可能になります。これにより、環境変数として保存されたクラウドアクセスキーなどが盗まれ、AWSやAzureなどのクラウドリソースに直接アクセスされるリスクが生じます。

技術者として、この問題の根源は、PATの権限が過剰に付与されやすい点にあります。たとえば、read/write権限を付与したPATがフィッシングやマルウェアで盗まれると、攻撃者はワークフローを改ざんし、秘密を抽出するスクリプトを注入できます。これまでの秘密管理は、GitHubの組み込み機能に頼りがちでしたが、こうした攻撃ベクターを考慮していないケースが多かったのです。

このようなセキュリティの負債は、開発速度を阻害します。侵害が発生すれば、復旧作業に膨大な時間を費やし、プロジェクトの信頼性が損なわれます。資料作成でこうした脅威をチームに説明する際は、Gammaのようなツールが便利です。テキスト入力だけで視覚的なスライドを生成し、手間を大幅に削減できます。

技術・内容の解説

Wizの報告では、脅威アクターがGitHub PATを悪用し、Actionsの秘密を盗み取る攻撃フローを詳細に解説しています。まず、PATとはGitHub APIへのアクセスを許可するトークンで、細かいスコープ設定が可能ですが、多くの場合、広範な権限が与えられます。露出したPATは、フィッシングや公開リポジトリのスキャンで入手されやすいのです。

攻撃の核心は、PATを使ってリポジトリにアクセスし、Actionsワークフローをトリガーすること。たとえば、pull_requestイベントでワークフローを実行し、秘密を環境変数として読み込み、外部サーバーに送信するスクリプトを注入します。これにより、クラウドプロバイダーのアクセスキーが漏洩し、仮想マシンやデータベースへの侵入が可能になります。

技術的に深掘りすると、GitHub Actionsの秘密は暗号化されて保存されますが、ワークフロー実行時に平文で利用可能です。攻撃者はこれを悪用し、cross-tenant攻撃を実現。Wizの調査では、数千の公開リポジトリでこうした脆弱性が確認されました。

さらに、他のニュースソースからも類似のリスクが報告されています。たとえば、Docker Hubのイメージで秘密が暴露されるケースや、Shai Huludのような供給チェーン攻撃が、GitHub Actionsのワークフローを標的にしています。これらは、PATの漏洩が起点となり、秘密の抽出とクラウドへの横展開を可能にします。

▼ GitHub Actions秘密管理の従来手法と新脅威対策の違い

| 比較項目 | 従来の秘密管理 | 今回の脅威対策 |

|---|---|---|

| 権限の付与範囲 | 広範なPAT権限(read/write全般) | 最小権限原則(fine-grained PATやOIDC) |

| 秘密の保護方法 | GitHub Secretsのみの暗号化 | rotation、監査ログ、外部マネージャー統合 |

| 攻撃検知の難易度 | 低(ログが不十分で検知しにくい) | 高(ワークフロー監視ツールでリアルタイム検知) |

| クラウド連携のセキュリティ | 静的キー依存で漏洩リスク大 | 動的クレデンシャル(OIDC federation) |

この表からわかるように、従来手法はPATの漏洩を前提とせず、防御が甘い。一方、新たな対策はゼロトラストモデルを採用し、攻撃耐性を高めています。実装例として、AWS IAMとのOIDC統合では、短期トークンを発行し、静的秘密を排除可能です。これにより、PAT暴露時の影響を最小限に抑えられます。

インパクトと活用事例

この脅威のインパクトは、開発チームのセキュリティ体制を根本的に変えるものです。技術者として、PAT暴露がクラウド制御プレーンへのアクセスを許すことで、データ侵害やランサムウェア攻撃のリスクが急増。Wizの報告では、実際の攻撃で秘密が盗まれ、クロスクラウドの横展開が発生しています。

活用事例として、大規模エンタープライズのDevOpsチームが挙げられます。たとえば、GitHub ActionsでAWSデプロイを行う場合、OIDCを導入することでPAT不要の認証を実現。結果、パフォーマンス向上とリスク低減を両立し、CI/CDの速度が20%向上したケースもあります。

もう一つの事例は、オープンソースプロジェクト。公開リポジトリでフォークされるリスクが高いため、pull_request_targetイベントを制限し、秘密アクセスをブロック。こうして、貢献者からの悪意あるPRを防ぎ、プロジェクトの信頼性を維持できます。

こうした事例を社内共有する際、動画形式が効果的です。Revid.aiを使えば、ブログ記事を短時間で動画に変換でき、チームの理解を深められます。

アクションガイド

この脅威に対処するため、即座に実装可能なステップを紹介します。技術者として、これらをワークフローに組み込むことで、セキュリティを強化しましょう。

Step 1

既存のPATを監査し、不要な権限を剥奪。GitHubのfine-grained tokensに切り替え、最小権限を適用。

Step 2

ActionsワークフローにOIDCを統合。クラウドプロバイダーの動的認証を有効にし、静的秘密を排除。

Step 3

監査ログを定期確認。異常検知ツールを導入し、ワークフローの改ざんをリアルタイムで監視。

これらのステップを学ぶ際、Nolangのようなツールが役立ちます。対話形式でプログラミング知識を深め、セキュリティ実装を効率化できます。

未来展望とリスク

今後、GitHub Actionsのセキュリティは、AI駆動の脅威検知が進化するでしょう。WizのようなCIRTが指摘するように、自動化されたワークフロー監視が標準化し、PATの自動rotationやブロックチェーンベースの認証が登場する可能性があります。これにより、クラウドネイティブ開発の安全性が向上し、ゼロトラスト環境が普及します。

一方、リスクも無視できません。PAT暴露の増加は、供給チェーン攻撃を助長し、未パッチのワークフローが狙われやすい。セキュリティのハルシネーション(誤認識)や、導入コストの増大も懸念されます。また、過度な制限が開発生産性を低下させるリスクもあります。バランスの取れたアプローチが求められます。

まとめ

GitHub Actionsの秘密暴露は、PATを起点とした深刻な脅威ですが、適切な対策で防げます。この記事で解説したメカニズムと実装ステップを活用し、あなたのプロジェクトを守りましょう。セキュリティ強化は、長期的な生産性向上につながります。

日常のタスクを自動化するなら、Make.comをおすすめします。アプリ連携で効率化を実現できます。

💬 あなたのチームでGitHub Actionsのセキュリティ対策は十分ですか?

あなたの意見をコメントで教えてください!

👨💻 筆者:SnowJon(WEB3・AI活用実践家 / 投資家)

東京大学ブロックチェーンイノベーション講座で学んだ知識を糧に、WEB3とAI技術を実践的に発信する研究家。サラリーマンとして働きながら、8つのブログメディア、9つのYouTubeチャンネル、10以上のSNSアカウントを運営し、自らも仮想通貨・AI分野への投資を実践。

アカデミックな知見と実務経験を融合し、「難しい技術を、誰でも使える形に」翻訳するのがモットー。

※本記事の執筆・構成にもAIを活用していますが、最終的な技術確認と修正は人間(筆者)が行っています。

参照リンク・情報源一覧

- GitHub Action Secrets aren’t secret anymore: exposed PATs now a direct path into cloud environments

- GitHub公式ドキュメント: Secure use of GitHub Actions

- Wiz Blog: Code to Cloud Attacks: Github PAT to Cloud Control Plane

- Orca Security: GitHub Actions Security Risks

🛑 免責事項

本記事で紹介しているツールは、記事執筆時点の情報です。AIツールは進化が早いため、機能や価格が変更される可能性があります。ご利用は自己責任でお願いします。一部リンクにはアフィリエイトが含まれています。

【おすすめAIツール一覧】