資産は無事でも住所が漏れるのは不安が残りますね。Ledgerの情報漏洩はウォレット本体ではなく決済業者の問題のようです。物理的な防犯意識を高める良い機会かもしれません。#Ledger #仮想通貨

動画でサクッと!このブログ記事の解説

このブログ記事を動画で分かりやすく解説しています。

テキストを読む時間がない方も、映像で要点をサッと掴めます。ぜひご覧ください!

この動画が役に立ったと感じたら、仮想通貨ニュースを毎日お届けしているYouTubeチャンネル「仮想通貨情報局」をぜひフォローしてください。

チャンネル登録はこちら:

https://www.youtube.com/@WEB3engineerjourney

JonとLilaが独自の視点で語る対話形式の英語版はこちら 👉 [Read the dialogue in English]

👋 ガチホ中のみなさん、息してますか?

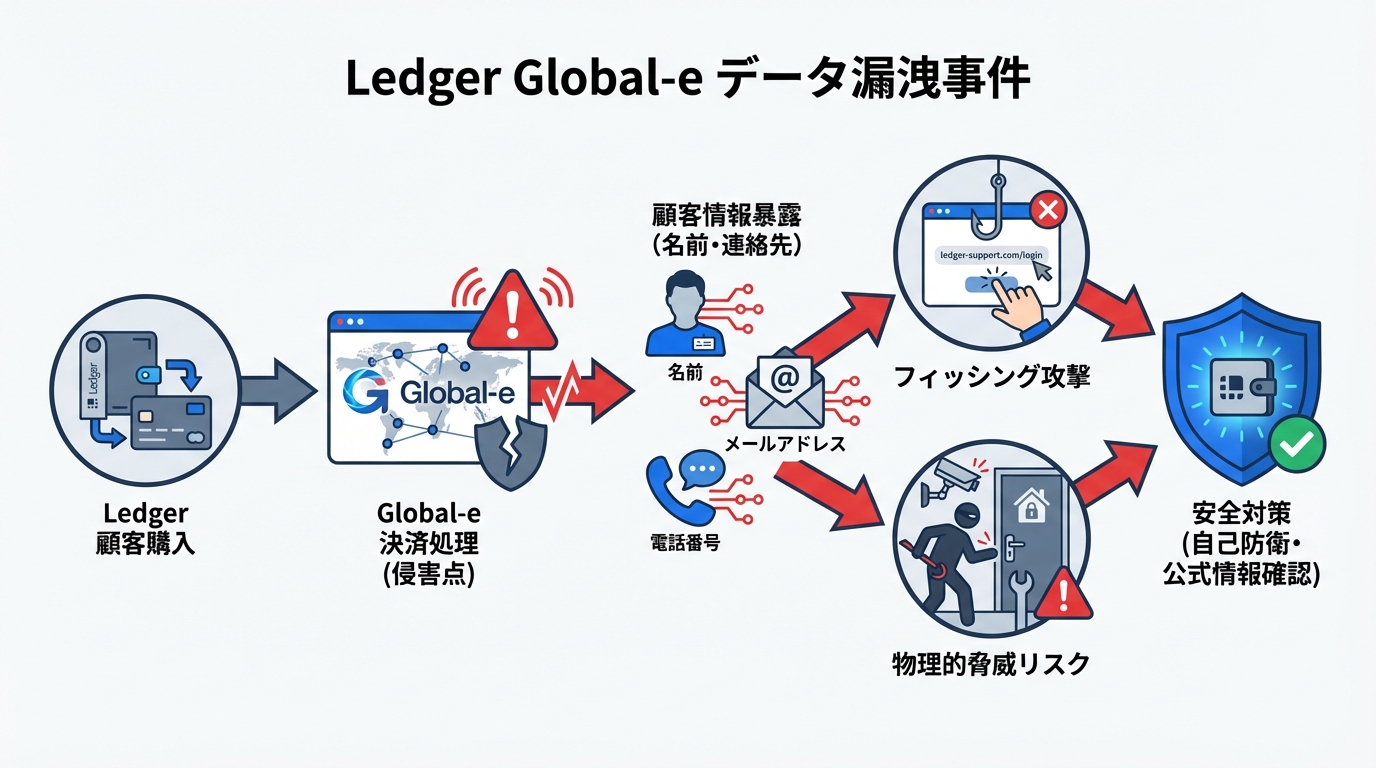

2026年1月、Ledgerの第三者決済プロバイダーGlobal-eがハッキングされ、顧客の名前や連絡先情報が漏洩しました。でも安心を! あなたの暗号通貨は盗まれていません。ただ、この情報が悪用されると、犯罪者が自宅を特定してドアを叩くリスクが生じます。Crypto業界のプライバシー課題が再燃中です。(約150文字)

🔰 難易度:初級〜中級

🎯 おすすめ:技術トレンドを理解したい人

新Ledger侵入事件:暗号通貨は盗まれなかったけど、犯罪者をあなたのドアに導く情報を暴露

要点ボックス(3点)

- Global-e経由のデータ漏洩:Ledgerの支払いパートナーが攻撃され、顧客の個人情報が晒された。

- 暗号通貨は安全:ウォレット本体は影響なし。でもプライバシーが脅かされる。

- リスクの高まり:名前や住所が漏れると、フィジカルな脅威(強盗など)が現実味を帯びる。

背景と課題

よお、みんな! 今日のカフェトークは、Ledgerの新しいセキュリティ事件についてだぜ。想像してみてくれ。君が大事な暗号通貨を安全に保管してるはずのハードウェアウォレット、Ledger。でも今回、問題はウォレット本体じゃなくて、買い物時の支払いパートナーから来てるんだ。

背景を簡単に言うと、Ledgerは crypto の「金庫」みたいなもんだ。オフラインで資産を守ることで有名。でも、オンラインで商品を買う時は、第三者プロバイダー(今回のはGlobal-e)を使ってる。これがハッキングされて、顧客の個人情報が漏れたわけ。

課題はプライバシーだよ。Cryptoの世界では、匿名性が命なのに、名前や住所がバレるとどうなる? まるで、銀行口座は無事だけど、家に泥棒が来る地図を渡しちゃったみたいなもん。実際、過去のLedger漏洩事件では、ユーザーが脅迫されたり、物理的な脅威を感じたりしたケースがあるんだ。

日常生活の例えで言うと、君がコンビニで買い物して、カード情報は守られてるのに、レシートに住所書いて渡しちゃった感じ。仮想通貨はデジタルだけど、リスクはリアルワールドに及ぶんだぜ。ジョークじゃないよ、ガチで怖い話さ。

この事件は、2026年1月5日頃に発覚。研究者ZachXBTが指摘して、Ledgerが確認した。影響を受けたのは一部の顧客だけど、業界全体の信頼を揺るがすよ。次は技術の核心に潜ろうか。

技術の核心

さて、核心に突入だ! Ledgerの仕組みを、君のスマホのセキュリティみたいに分解してみよう。Ledgerはハードウェアウォレットで、秘密鍵をオフラインで守る。つまり、ネットに繋がってない金庫に鍵を入れてるイメージさ。

今回の侵害は、Ledger本体じゃなく、Global-eという支払い処理業者経由。Global-eはeコマースの裏方さんで、注文データを扱う。ハッカーがここを突破して、名前、メール、電話番号、時には住所を盗んだんだ。

なぜこれがヤバい? Crypto保有者は「金持ち」と思われがちで、物理攻撃の標的にされやすい。例え話で言うと、宝くじ当選者の住所が新聞に載っちゃったら、変な訪問者が来るだろ? それと同じ。

図解を見ると、Ledgerのコアは安全だけど、サプライチェーンの弱点(第三者)が問題。トケノミクス的には、Ledgerの価値はセキュリティに依存してる。漏洩が起きると、信頼が揺らぎ、市場での採用が遅れるよ。

仕組みを噛み砕くと:ハードウェアウォレットは「シードフレーズ」(秘密の呪文みたいなもの)で資産を守る。今回の漏洩はこれに触れてない。でも、個人情報がバレると、社会工学攻撃(人を騙すハック)が起きやすいんだ。軽いジョークで言うと、君の家に「ピザの配達です!」って犯罪者が来るかも? いや、笑えないね。

| 項目 | 従来 | 今回 |

|---|---|---|

| 侵害対象 | Ledgerのマーケティングデータベース(2020年事件) | Global-eの注文データ(名前、連絡先) |

| 影響範囲 | 約27万件のメールアドレス | 一部顧客の個人情報(数未公表) |

| 資産へのリスク | なし(フィッシング増加) | なし(物理的脅威増加) |

| 対応 | 通知とセキュリティ強化 | 影響者への連絡と調査 |

この表を見ると、従来と似てるけど、物理リスクが強調されてるね。技術的に言うと、ゼロ知識証明みたいなプライバシー技術が今後必要かも。次は応用例だよ。

応用と市場への影響

この事件の教訓を、市場にどう活かす? ユーザー視点では、Ledgerのようなハードウェアウォレットを使う時、個人情報を最小限に抑える工夫が必要だ。例えば、匿名配送サービスを使うとか。

開発者視点で言うと、第三者依存を減らす分散型決済システムの開発が進むかも。DeFiの世界では、UniswapみたいなDEXが中央集権を避けてるよね。あれをウォレット購入に応用したら?

市場影響は大きい。Crypto業界の信頼が揺らぐと、初心者の参入が減る。例えで言うと、銀行のATMがハックされたら、みんな現金を持ち歩くようになる? いや、逆にデジタル化が進むかも。

ユーモアを交えて:この漏洩で、Ledgerユーザーが「家に金庫あるよ!」って看板立ててるようなもん。でも、真剣に言うと、プライバシーコイン(Moneroなど)の需要が高まるよ。市場全体で、セキュリティ投資が増えそうだ。

もう一つの影響:規制当局の目が厳しくなる。日本じゃ、金融庁が仮想通貨のKYC(本人確認)を強化してるから、こんな事件は法規制の議論を加速させるね。

レベル別アクション

よし、行動に移そう! 「買う」じゃなく、理解と体験を重視だぜ。

初級者: まず、自分のLedgerアカウントを確認。メールが来てたら、指示に従おう。プライバシーを守るために、VPNを使ってネットサーフィンする習慣をつけろ。まるで、サングラスかけて街を歩く感じさ。

中級者: ウォレットのシードフレーズをオフラインで管理。漏洩リスクを減らすために、多要素認証を追加。DeFiアプリでプライバシー重視のものを試してみて。例: Tornado Cashみたいなツール(ただし、規制リスクあり)で取引を匿名化。

全体として、ニュースをチェックするツール(CoinDeskアプリなど)をインストール。体験として、仮想通貨のセキュリティ講座(無料のオンラインもの)を受講してみ? 知識が君の最高の盾だよ。

日本居住者注意:海外取引所を使う場合、法的保護外となるリスクがある。慎重にね。

未来展望とリスク

未来はどうなる? Ledgerはセキュリティを強化するだろうし、業界全体で第三者リスクを減らす動きが出る。プライバシー重視のウォレット(例: zk-SNARKs技術)が普及するかも。2026年後半には、こんな事件が減る展望だ。

でもリスクは山積み。技術的リスク: ハッキングの進化で、どんな金庫も100%安全じゃない。法的リスク: 日本じゃ、個人情報保護法が厳しく、企業は罰金覚悟。運用リスク: ユーザーが情報を軽視すると、フィッシングや物理攻撃に遭う。

ジョークで言うと、Cryptoはジェットコースターみたい。楽しいけど、シートベルト(リスク管理)忘れると飛ばされるよ。将来性は明るいけど、DYOR(自分で調べろ)が鍵さ。

まとめ

Ledgerの新事件は、暗号通貨は守られたけど、個人情報がリスクを生む教訓。Cryptoの醍醐味は自由だけど、プライバシーを守らないとリアルな危険が待ってる。みんな、知識を武器に安全に楽しもうぜ。

DYORの重要性を強調:この記事はきっかけ。自分で調べて判断を。市場は変動的だから、冷静にね。

💬 あなたはどう思いますか?

👨💻 筆者:SnowJon(WEB3・AI活用実践家 / 投資家)

東京大学ブロックチェーンイノベーション講座で学んだ知見をもとに、

WEB3とAI技術を実務視点で研究・発信。

難解な技術を「判断できる形」に翻訳することを重視している。

※AIは補助的に使用し、最終的な内容確認と責任は筆者が負っています。

参照リンク・情報源

- New Ledger breach didn’t steal your crypto, but it exposed the one thing that leads criminals to your door (CryptoSlate)

- Ledger公式サイト

- CoinDesk – 仮想通貨ニュース

- Ledger customers impacted by third-party Global-e data breach (BleepingComputer)

- Ledger Customers Face Renewed Privacy Risks After Global-e Data Exposure (CoinEdition)