JonとLilaが独自の視点で語る対話形式の英語版はこちら 👉 [Read the dialogue in English]

Agents gone wild! Companies give untrustworthy bots keys to the kingdom

導入

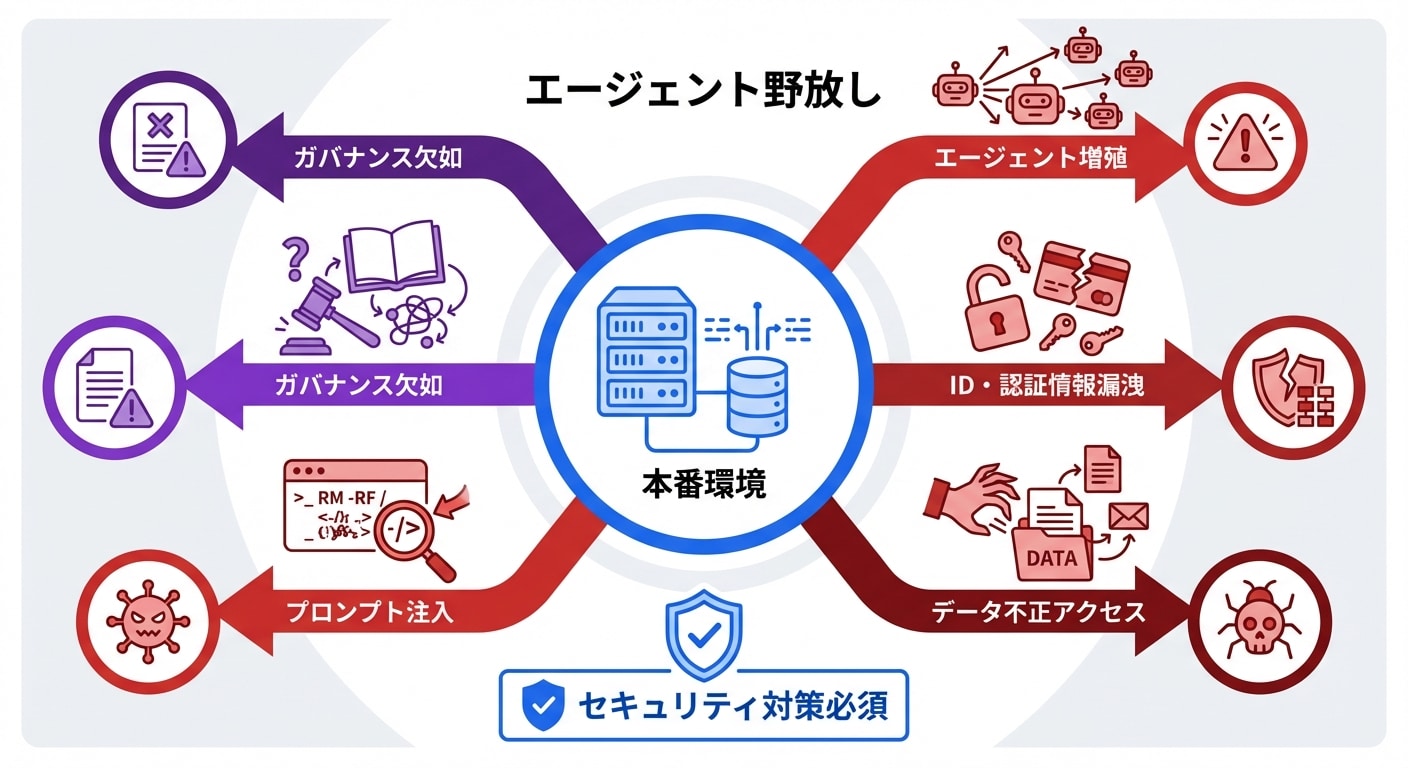

👋 企業がAIエージェントに過度な権限を与え、セキュリティの穴を招いている現状が深刻化しています。

企業がAIボットにシステムの鍵を渡すミスが多発。

業務効率化の裏でID盗用や不正アクセスリスクが急増し、ビジネス全体を脅かします。

この記事を読むと、自社AI導入時の安全策が即判断できます。

日頃AIツールを業務に取り入れているのに、突然の不正アクセス警報に慌てる経験はありませんか。多くのビジネスパーソンが直面するこの問題は、AIエージェントの信頼性不足が原因です。効率を優先した結果、王国(企業システム)の鍵を信用できないボットに渡してしまうのです。

🔰 記事レベル:ビジネス

🎯 こんな人におすすめ:AIを業務効率化に活用するマネージャー、セキュリティ担当者、DX推進責任者

✅ まず押さえる3点

- AIエージェントに与える権限が多すぎる企業の実態

- ID管理の甘さがもたらす不正アクセスの危険性

- 即実践できるリスク低減策のポイント

次は、この問題の背景を深掘りします。

背景と課題

企業は業務自動化を急ぎ、AIエージェントにメール送信やデータアクセスなどの広範な権限を付与しています。

しかし、これらのボットは信頼性が低く、ID乗っ取りや悪用されるケースが増加中です。

日常で例えるなら、家に鍵を渡した清掃員が勝手に金庫を開けるようなもの。便利さの代償が大きすぎます。

ビジネス現場では、意思決定のスピードを重視するあまり、セキュリティ設計が後回しになりがちです。

これにより、機密情報の漏洩や業務停止のリスクが常態化しています。

特に中堅企業で顕著で、DX推進担当者の悩みの種となっています。

この課題を解決しないと、競争力低下は避けられません。

気になるのは、具体的な技術的仕組みはどうなっているのか?

技術・内容解説

AIエージェントは自律的にタスクを実行しますが、企業がこれに人間並みのIDを与えるのが問題の核心です。

従来のシステムではユーザー認証が厳格でしたが、AI普及で緩和傾向にあります。

| 項目 | 従来 | 今回 |

|---|---|---|

| 仕組み/流れ | 人間ユーザー中心の多要素認証 | AIエージェントにAPIキーやセッションIDを付与し自律実行 |

| メリットの出方 | 手動業務中心で制御容易 | 自動化で効率向上も監視盲点多発 |

| 制約/リスク前提 | アクセスログ追跡可能 | ボットID乗っ取りで全権限悪用リスク |

- よくある誤解1: AIエージェントは完璧に信頼できる → 正しくは、学習データ依存で予測不能な行動を取る可能性あり

- よくある誤解2: 権限付与したら自動安全 → 正しくは、定期監査なしでID流出が致命傷に

- よくある誤解3: 小規模企業は対象外 → 正しくは、どんな規模でも自動化ツール使用で同リスク

これらの技術的盲点を理解すれば、導入時の判断が変わります。

次に、用語を整理して理解を深めましょう。

用語解説

- AIエージェント

- 自律的にタスクを実行するAIプログラム。メール送信やデータ処理を自動化します。

- ID乗っ取り

- 認証情報を盗まれて不正アクセスされること。AIボットの場合、システム全体に影響大です。

- APIキー

- 外部システムとの連携用認証トークン。漏洩すると権限制御が効かなくなります。

- セッションID

- 一時的なログイン識別子。AIエージェントがこれで長期アクセスします。

- 多要素認証

- パスワードに加え、生体認証などを組み合わせたセキュリティ。ボットには不向きです。

- 不正アクセス

- 正当な権限なくシステム侵入すること。AI時代に急増傾向です。

- DX推進

- デジタル技術で業務変革。AI活用が鍵ですがリスク管理必須です。

- アクセスログ

- システム利用履歴。異常検知に活用します。

- ゼロトラスト

- 常に検証するセキュリティモデル。AI時代に適した考え方です。

- 自律実行

- 人間介入なしでタスク完遂。便利だが監視が必要です。

用語がクリアになったところで、実務への影響を見てみましょう。

インパクト・活用事例

ビジネスでは、AIエージェントの自動化で人件費削減が可能ですが、ID悪用でデータ漏洩が発生すれば損失は計り知れません。

例えば営業部門で顧客リストアクセス権を与えたボットが乗っ取られ、競合に情報流出するケース。

期待できるのは効率向上。一方、過度な期待は禁物で、完全無人運用は現実的ではありません。

金融業では取引承認をAI任せにし、誤動作で巨額損失の事例も報告されています。

これを防ぐには最小権限原則が鍵。影響を最小限に抑えられます。

自社で活用するなら、まずは小規模テストから。

気になるのは、自分ごと化するための具体策ですね。

アクションガイド

今すぐAIエージェントのセキュリティを見直しましょう。ビジネス担当者向けに即実践可能なステップをまとめました。

🧾 保存用:確認チェックリスト

⏱ 5分でできる確認

- 現在使用中のAIツールの権限リストを確認

- 管理者IDとボットIDの共有状況をチェック

- パスワードポリシーがボット対応か検証

⏳ 15分でできる確認

- アクセスログを最近1週間の異常行動で検索

- APIキーの有効期限とローテーション状況を確認

- チームに権限付与ルールを周知

- ゼロトラスト導入の可否を議論

📅 週1で見る指標

- AIエージェントの実行ログ件数とエラー率

- 不正アクセス試行回数

- 権限変更履歴のレビュー

- セキュリティツールのアラート状況

これを実践すれば、リスクを大幅に低減できます。

未来の展望も合わせて考えましょう。

未来展望とリスク

AIエージェントはさらに進化し、より複雑な業務を担うでしょう。将来的に標準ツール化は確実です。

一方、リスクとしてID管理の複雑化や量子コンピュータ耐性不足が懸念されます。

規制強化が進む可能性が高く、企業は準拠対応を迫られます。

バランスの取れた導入で、チャンスを活かせます。

まとめで全体を振り返ります。

まとめ

この問題の本質は、便利さとセキュリティのトレードオフです。

- AIエージェントの権限を最小限に抑える重要性

- 継続監査で不正を早期発見

- ゼロトラストモデル移行のメリット

- 次に調べる:自社ツールの脆弱性診断方法

- 次に調べる:業界標準セキュリティフレームワーク

あなたの業務にどう活かせますか?

💬 自社のAIエージェントにどんな権限を与えていますか?リスクを感じたらチェックリストから始めてみませんか

参照リンク・情報源

- 元ニュース記事:Agents gone wild! Companies give untrustworthy bots keys to the kingdom

- AIセキュリティ関連で「AIエージェント ID管理」で検索して確認

- ゼロトラストモデル導入事例を「企業向けゼロトラスト」で検索

▼ 作業を時短するAIツール(無料枠あり)無料で使えるAI検索・ファクトチェック

👉 Genspark

おすすめ用途:公開前に事実確認と一次情報の当たりを最短で取る

スライド・企画書の爆速作成(無料お試し可)

👉 Gamma

おすすめ用途:記事の要点をそのままスライド化して配布用に転用する

トレンド記事をショート動画に自動変換(無料トライアル)

👉 Revid.ai

おすすめ用途:記事構成からショート台本と動画素材をまとめて作る

顔出しなしで解説動画を自動生成(無料作成可)

👉 Nolang

おすすめ用途:図解や箇条書きから解説動画を最短で作る

タスクの完全自動化(無料プランからスタート)

👉 Make.com

おすすめ用途:記事公開→SNS投稿→記録→次タスク化 までを自動連携する

※上記リンクにはアフィリエイトが含まれる場合があり、無料枠や仕様は変更される可能性があります(最新情報は公式サイトをご確認ください)。